EXERCICE 1 :

1) (1pt) La clé de chiffrement est égale à la clé de déchiffrement.

2) (2pt) Les chiffrements par décalage s'écrivent comme suit : x -> x + K [n]. Les clés involutives sont celles pour lesquelles f-1(f(x)) = x ; f-1(x + K) = x + 2K = x -> 2K=0[n].

(0.5pt) Pour n=26, ce sont les clés pour lesquelles 2K = 26q, soit K = 13q. On a alors K = 13 ; K = 0.

(0.5pt) Pour n=29, on a K = 0.

3) (2pt) Chiffrement affine : on cherche les fonctions de codage telles que fa,b(fa,b(x)) ≡ x pour tout x dans E (c'est-à-dire (fa,b)-1 = fa,b) : on doit donc avoir pour tout x dans E a(ax + b) + b ≡ x [n], soit a2x + ab + b ≡ x [n]. Donc il faut que a2 ≡ 1 [n] et b(a + 1) ≡ 0 [n].

(1pt) Si n est premier, la solution pour les deux équations précédentes est a = n-1 et b ∈ Zn, les clés sont les couples (n-1, b) ; il y a n clés.

EXERICE 2 :

Dans ce schéma qui semble à première vue parfait, il y a un élément crucial qui n'a pas été pris en compte, et ce dès le début : Bob (resp. Alice) n'a aucune certitude qu'il parle bien à Alice (resp. Bob). Un attaquant, disons Charlie, peut alors se créer lui aussi une paire de clés publique / privée. Il intercepte la clé publique de Bob et envoie la sienne à Alice, sans laisser transiter celle de Bob. De même, il intercepte la clé publique d'Alice et envoie la sienne à Bob. Dans toute la suite des échanges, il peut déchiffrer les messages qu'il reçoit (puisque chiffrés avec sa clé publique), et les rechiffrer pour le bon destinataire, sans que ces deux-là ne se rendent compte de rien. Cette attaque est appelée l'attaque de l'homme du milieu ou "man in the middle" en anglais.

Pour l'éviter, il faut par exemple que les clés publiques soient certifiées par une tierce autorité, ou que Bob et Alice trouvent un autre moyen de vérifier leurs clés publiques (attestées par un autre correspondant en lequel ils ont confiance au préalable, vérification oculaire derrière un écran, etc).

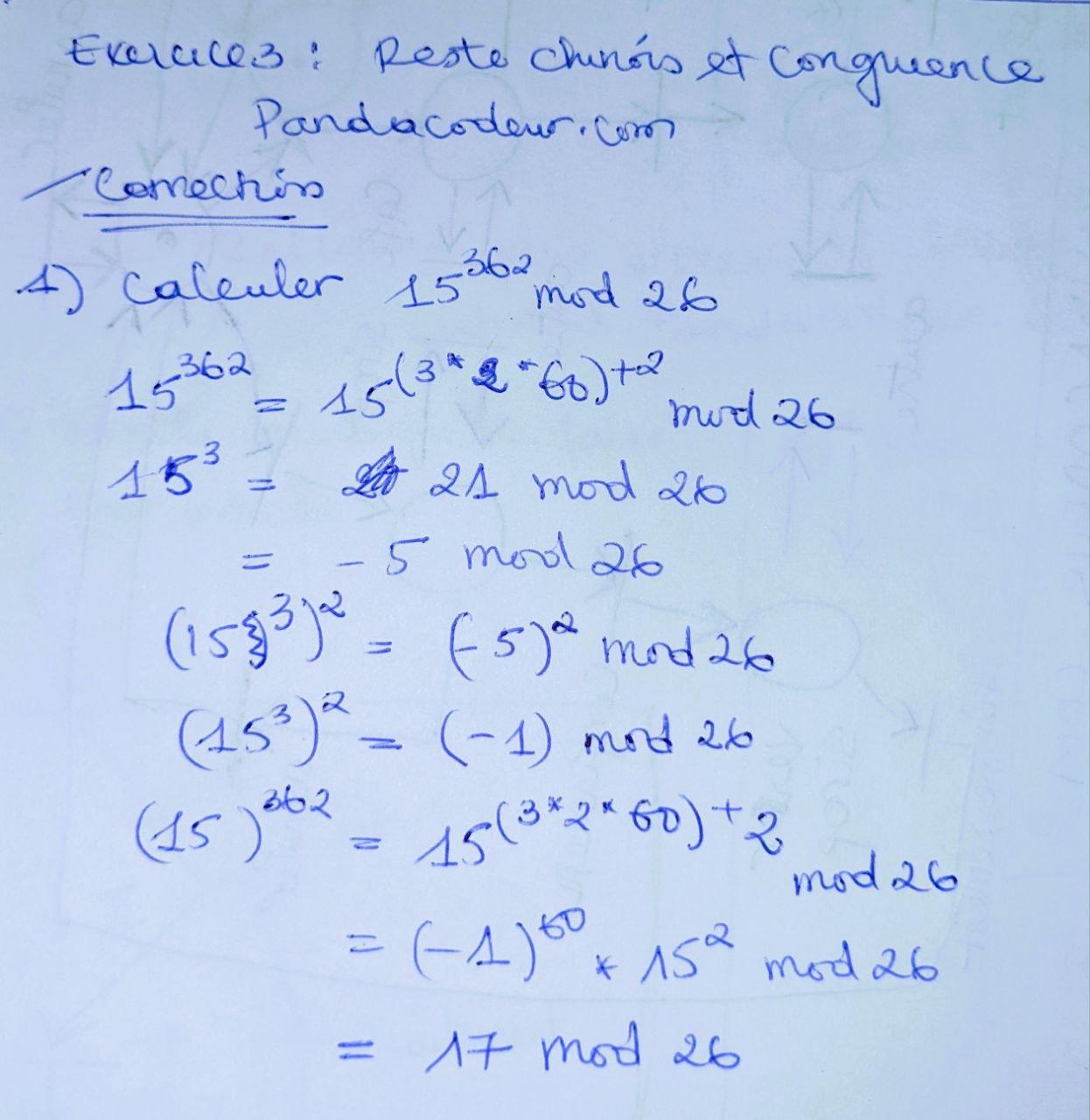

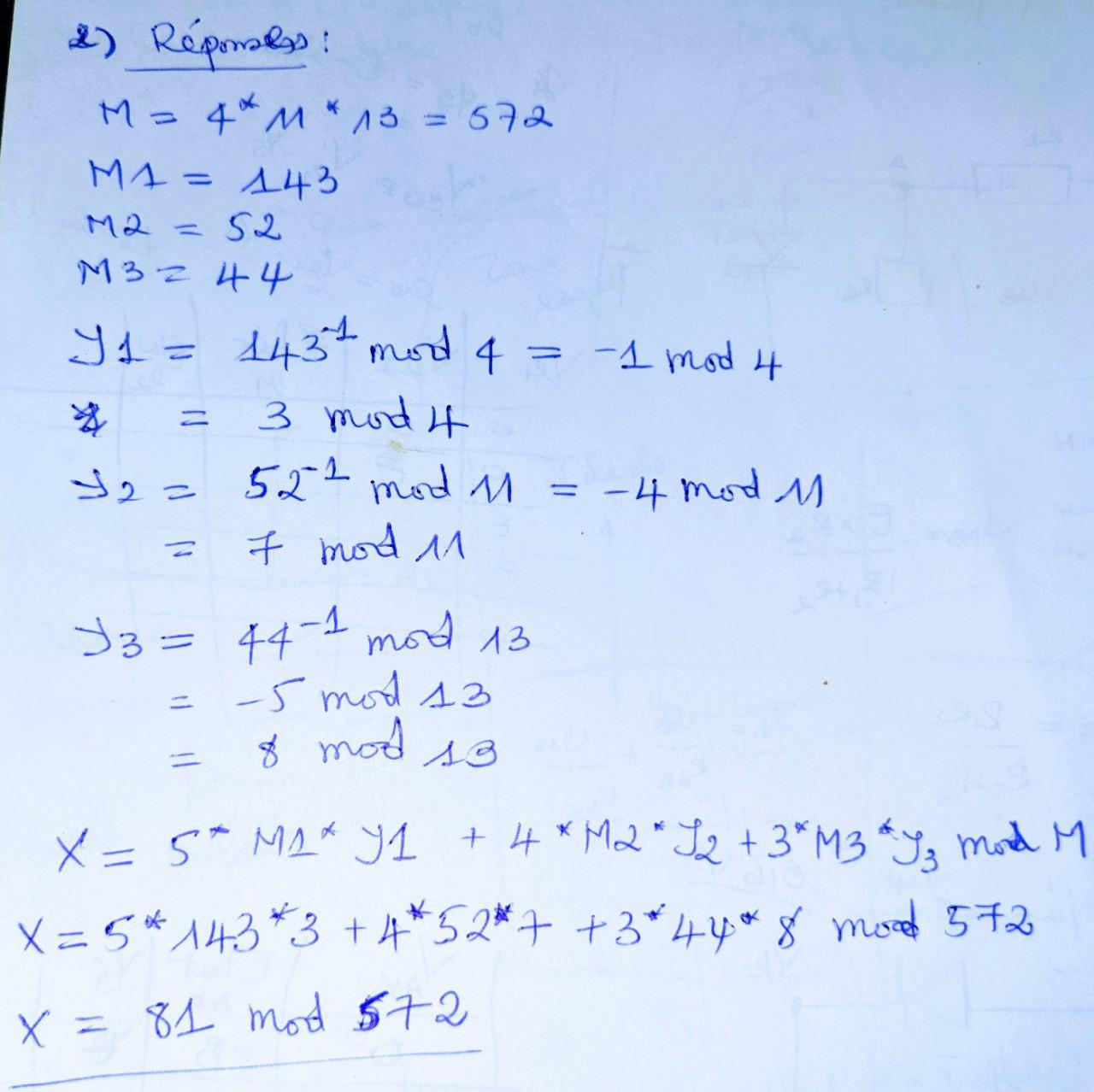

EXERCICE 3 :

1)---

2)---

EXERCICE 4 : rsa